Top ATT&CK Techniques

Hoy vamos a ver como usar la nueva herramienta publicada por el Center for Threat-Informed Defense, la calculadora de Top ATT&CK Techniques, que podemos encontrar aquí. El principal propósito de este nuevo proyecto y de la calculadora es ayudar a determinar donde debemos invertir nuestros esfuerzos para defender nuestra red. Si has seguido mi serie sobre la Mejora de detecciones y análisis de riesgos con ATT&CK, estás en una posición perfecta para aprovechar esta herramienta.

La idea es obtener una lista con las técnicas más relevantes que pueden afectar nuestro entorno, basándose en Prevalencia - con que frecuencia se usa una técnica, Cuellos de Botella - técnicas a las que llegan o de las que parten muchas otras, y Accionabilidad - la disponibilidad de detecciones y mitigaciones. Puedes ver todos los detalles sobre la metodología seguida aquí.

Calculadora

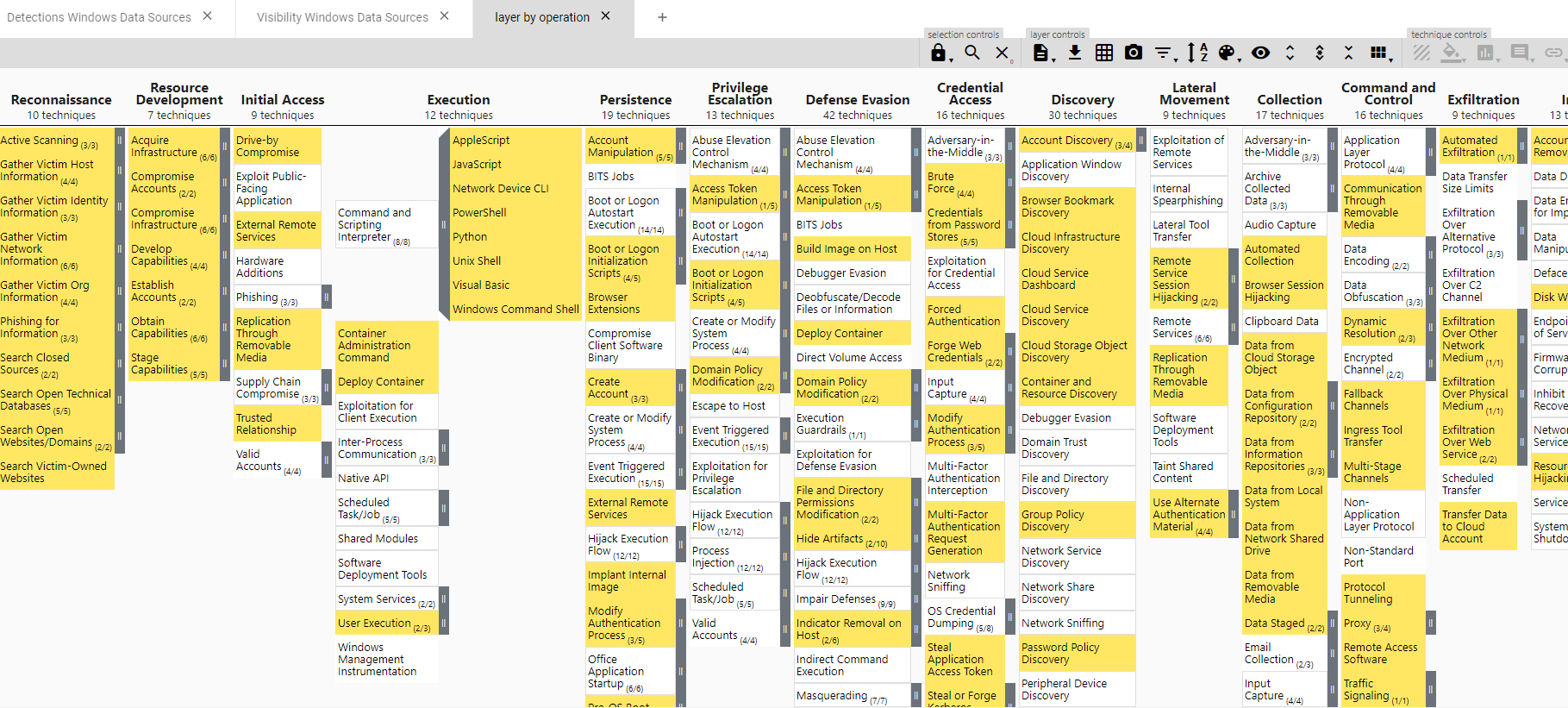

Al estilo Goyo Jiménez, no lo cuento, lo hago. 😉 Para ello voy a empezar basándome en el trabajo de mis entradas previas y usar las lagunas identificadas en la organización de ejemplo que utilicé. Al final de la parte dos, generamos una capa de ATT&CK navigator con las técnicas donde tenemos visibilidad pero no detecciones, como vemos en la siguiente captura:

Puedes obtener esta capa en formato JSON de aquí si quieres trabajar en ella.

Se ve mucho amarillo, lo que en este caso significa que tenemos un montón de oportunidades de añadir detecciones; pero claro, ¿Dónde empezamos? Vamos a usar la calculadora web para darnos una buena idea de donde enfocarnos, basándonos en los datos y el conocimiento de nuestra red obtenidos durante nuestro trabajo previo.

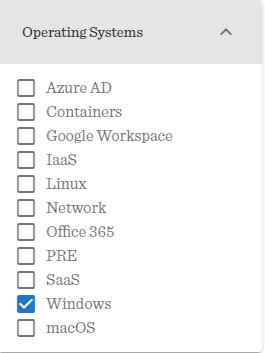

Primero, en los filtros, selecciono la plataforma Windows, que es donde hemos trabajado hasta ahora:

De la sección de Detection Analytics selecciono Sigma y Splunk, asumiendo que son las que nos serían útiles para aplicar en nuestra red. De momento dejo fuera los filtros de NIST y CIS - ayudan a acotar nuestro enfoque en controles específicos - para no complicar mucho nuestro ejemplo.

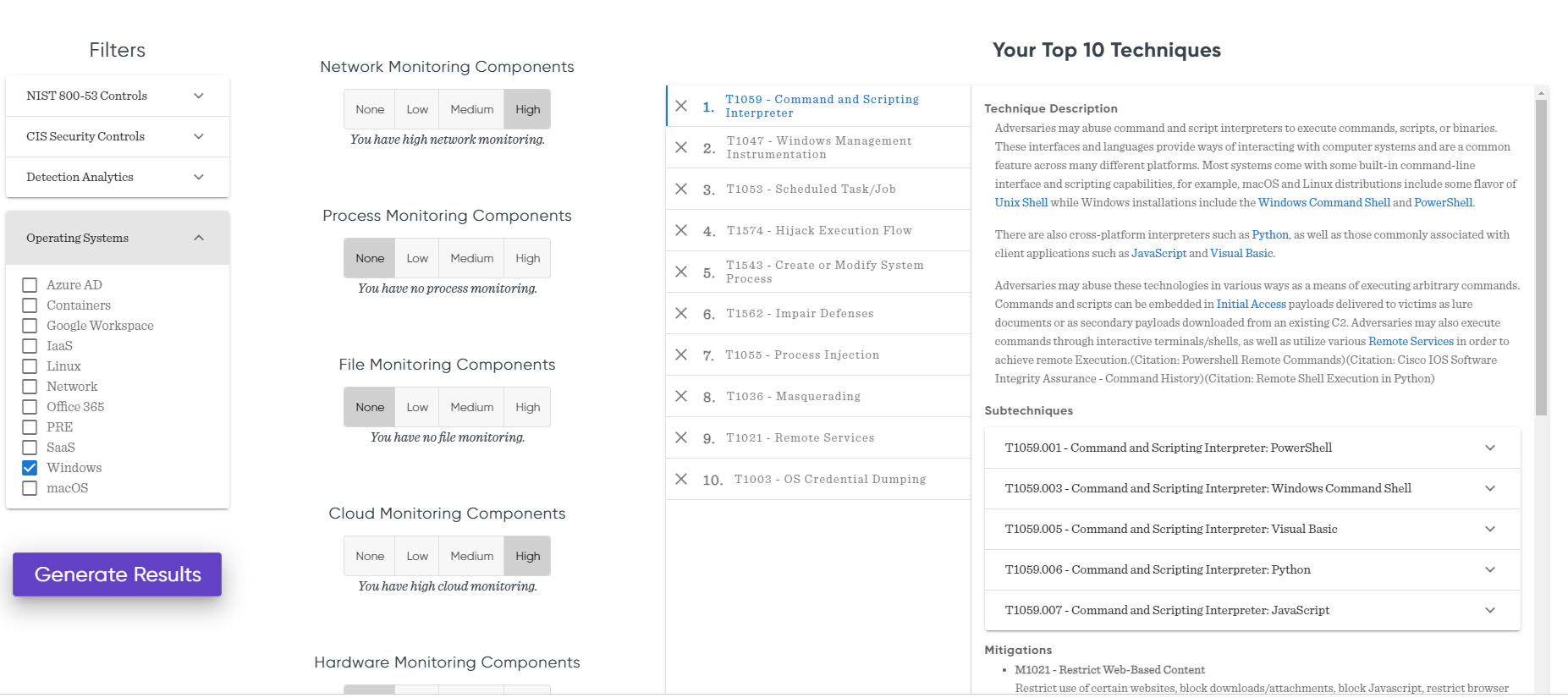

Ahora, supongamos que quiero empezar con las sub-técnicas de Scheduled Task/Job(T1053), ya que creo que puede ser importante en mi entorno y además tengo buena visibilidad gracias a los logs de Sysmon.

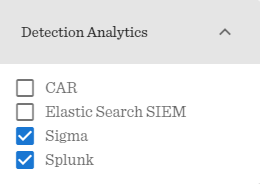

Vamos a ajustar los filtros para que el peso aplicado por la herramienta juegue en nuestro favor; Marco Network y Cloud Monitoring Components como High, así el peso será menos y no se mostrarán en la lista generada. Esto puede parecer contra-intuitivo, pero como quiero enfocarme en Process Monitoring, quiero que su peso sea el más alto, así que pongo su filtro y el de File Monitoring en None.

Click en Generate Results

Esto nos da una lista con las técnicas más prevalentes y accionables de acuerdo a datos reales y a nuestros filtros. Estas serían un gran punto de partida, y además es una tarea mucho más asumible que atacar toda las técnicas en conjunto.

Centrándonos en la lista, vemos T1053 en tercer lugar, lo que significa, como esperábamos, que es una muy buena candidata para centrar nuestra atención. Pero no es la mejor de acuerdo al criterio usado por la calculadora. Aquí ya vemos que los datos no se alinean totalmente con nuestro supuesto inicial. En este punto, podríamos decidir cambiar nuestra prioridad y empezar a mirar posibles detecciones para T1059, que es la primera en la lista.

Por otro lado, podríamos tener información adicional proveniente de ejercicios de pentesting o readteam (como la técnica Scheduled Task siendo usada y no detectada durante los mismos) o de ataques previos donde adversarios usaron una sub-técnica específica como T1053.005 que nos indicaría que T1053 es todavía nuestra primera prioridad; y como está en la lista, sabemos que las sub-técnicas incluidas van a tener buenas opciones para mitigación y detección disponibles. Esta herramienta nos proporciona una muy buena guía, pero al final el conocimiento y las características de nuestro entorno deben prevalecer.

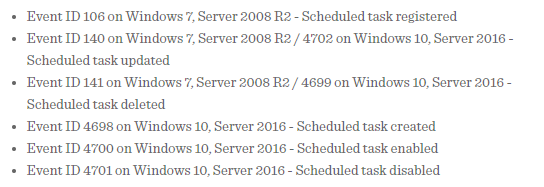

Si decidimos seguir centrados en Scheduled Tasks, podemos por ejemplo ir a la sección de Detección de la sub-técnica T1053.005 y vemos que ya tenemos sugerencias concretas para IDs de Eventos Windows que monitorizar para detección de la misma.

Conclusión

Como expliqué al principio, esta herramienta creo que es muy buena si te ves sobrepasado por el alto número de técnicas que cubrir, especialmente si estás empezando o eres parte de un equipo pequeño con pocos recursos que dedicar a esto. No es perfecta, y por supuesto el Center for Threat-Informed Defense lo reconoce y explica las limitaciones al final de su documento sobre la metodología, las cuales merece la pena leer.

Si empiezas a trabajar siguiendo esta lista, sabes que estarás cubriendo técnicas que son muy prevalentes y para las cuales hay buenas oportunidades de mitigación y detección, Y es probable que provoquen una buena disrupción a nuestros posibles adversarios.

Si quieres darme tu opinión u otras ideas de como usar este proyecto, me puedes encontrar en Twitter en @cibermanchego y en LinkedIn.