Ransomware

Esta vez, en lugar de trabajar basándonos en un supuesto sector de actividad de nuestra empresa, como hice en mi última entrada, voy a hacerlo basado en la amenaza más de moda y más común hoy en día.

Ransomware sigue siendo la principal amenaza para la mayoría de compañías de todo tamaño y en todos los sectores, como se puede ver leyendo los varios informes publicados periódicamente por las empresas de ciberinteligencia estos últimos años. Vaya, que listo soy, ¿eh? 😉 ¿Qué podemos hacer si no tenemos muchos recursos a nuestra disposición?

Siguiendo la misma estrategia de mis entradas anteriores para mejorar detecciones en nuestra red, con la ayuda de nuevo de CTI público, voy a mostrar como convertir informes de ciberinteligencia sobre amenazas de acceso público en datos utilizables para mejorar nuestra postura de seguridad contra la amenaza más frecuente y peligrosa del momento.

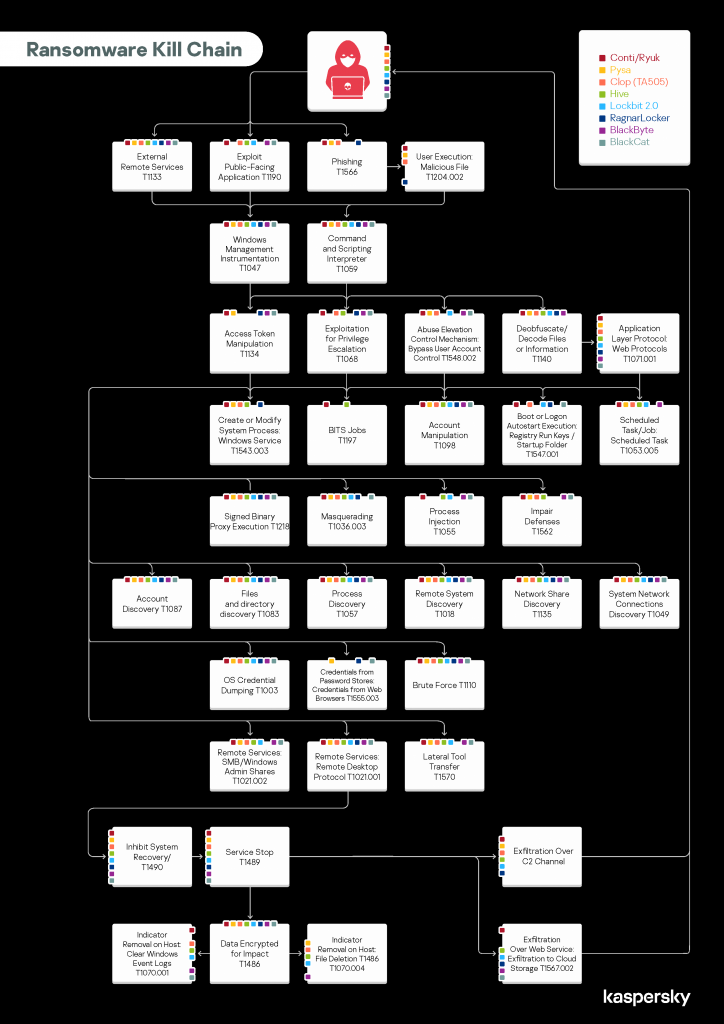

Voy a usar un excelente informe sobre TTPs de Ransomware publicado por Kaspersky que puedes encontrar aquí. Este disecciona los TTPs usados por el top 8 de familias de malware dedicadas a Ransomware, lo cual es perfecto para mi propósito de desarrollar detecciones y mitigaciones para defendernos de esta amenaza en concreto.

Recomiendo la lectura completa del informe, ya que ayuda a comprender como opera lo que se conoce actualmente como Human-operated Ransomware (Ataques de Ransomware llevado a cabo por personas, como contraposición a anteriores tendencias, donde se desplegaba el malware intentando automatizar el proceso al máximo; Wannacry, por ejemplo); y todo el ciclo de vida de dichas campañas, desde el acceso inicial a la filtración y cifrado de datos.

Del informe a ATT&CK

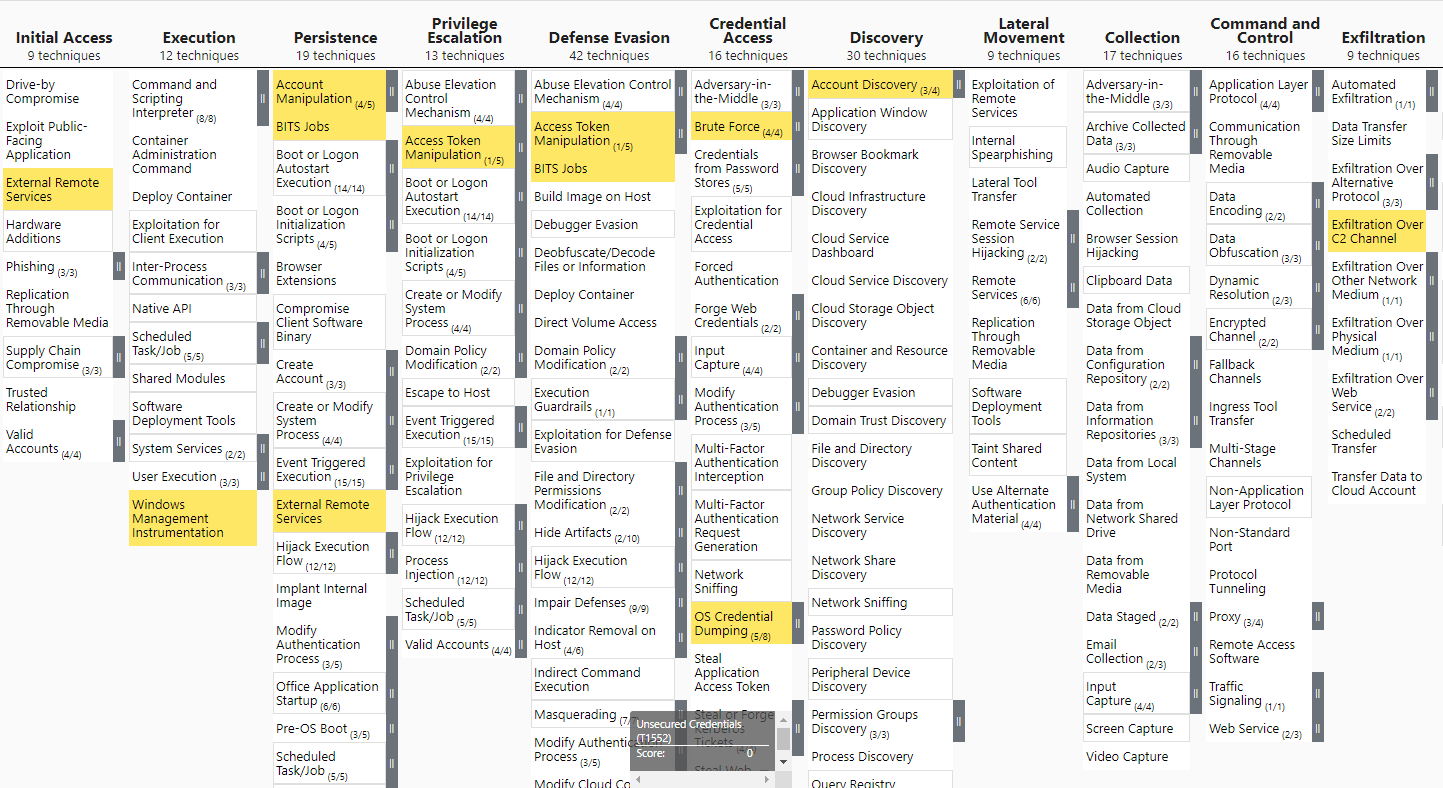

No todos los informes de ciberamenazas son fáciles de trasladar a TTPs de ATT&CK, pero este en concreto es muy fácil - básicamente el trabajo ya está hecho en el propio informe - por eso es muy bueno para empezar. Yo voy a ir un poco más allá y crear un mapa de calor en ATT&CK navigator, basándonos en la prevalencia detectada en el informe.

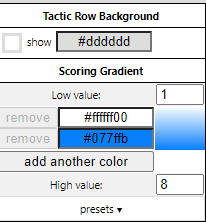

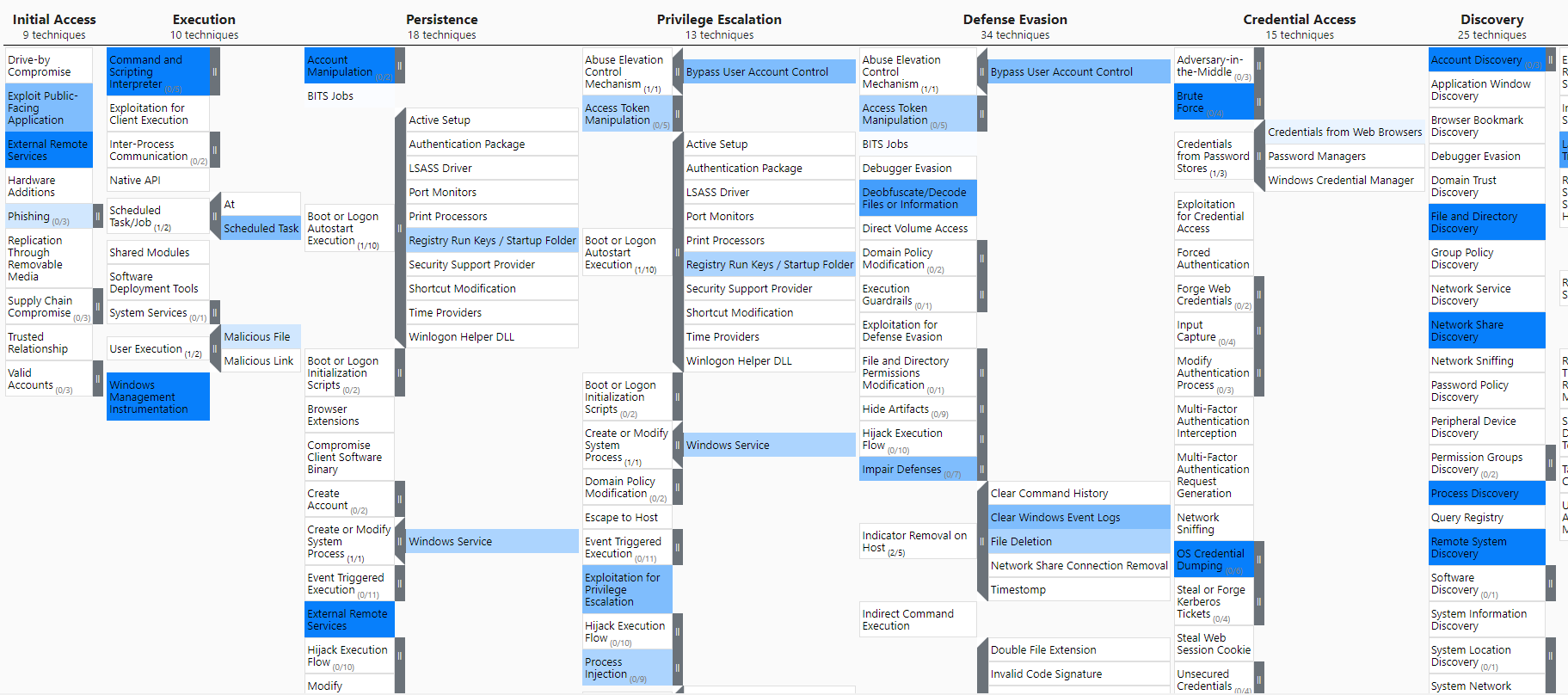

Abro una nueva capa en el navigator y selecciono cada técnica y sub-técnica de la tabla y le asigno una puntuación entre 1 y 8, según el número de grupos que han sido detectados usándola. Después en la paleta de colores cambio los valores de low y high al rango correcto de mi puntuación.

Y así conseguimos un mapa de calor - con azul más oscuro para las técnicas con mayor frecuencia de uso - de los TTPs de las familias de malware en Ransomware más prolíficas. Puedes obtener el archivo JSON de aquí si quieres probarlo tu mismo.

Juego de niños, porque el trabajo ya estaba hecho por los analistas de Kaspersky, nosotros solo lo hemos trasladado a un formato más cómodo para trabajar.

Dónde están mis “Gaps” que yo los vea

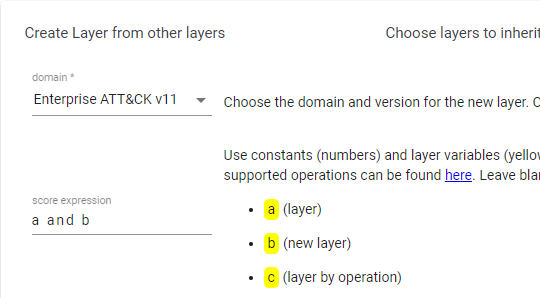

Pero vayamos un poco más allá y usemos nuestro trabajo previo para ver dónde podemos conseguir resultados rápidos - los famosos quick wins. Cargo mi capa de Visibilidad y no detecciones en navigator, que ya viene con la puntuacióna asignada. Abro una tercera capa, con la opción Create layer from other layers y en score expression pongo a and b, y hago click en create.

Esto nos da los TTPs más usados por grupos de Ransomware donde tenemos visibilidad pero no detecciones todavía. Estos pueden ser nuestra primera prioridad, ya que como tenemos las fuentes de datos, solo tenemos que trabajar en la detección.

Reglas Sigma

De nuevo vayamos un poco más lejos, ya que el informe también aporta reglas Sigma para los TTPs identificados, podemos trabajar con ellos y trasladarlos a analíticas de detección en nuestra red.

En un ataque de Ransomware, querremos detectar - y mitigar - tan pronto en la cadena de ataque como sea posible; eso en el mapa de ATT&CK significa cuanto más a la izquierda mejor.

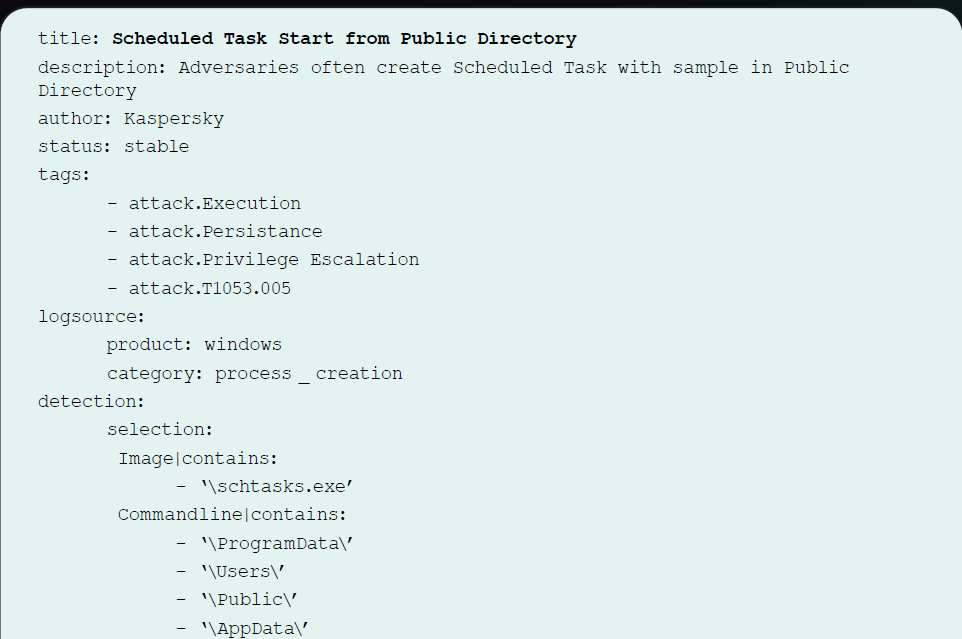

Voy a usar T1053.005 - Scheduled Task Start from Public Directory - como ejemplo, ya que no está cubierta por nuestras alertas actuales y está bastante a la izquierda en la cadena de ataque. Copio la regla sigma del informe y creo un archivo YAML con la misma.

De Informe de amenazas a regla de detección

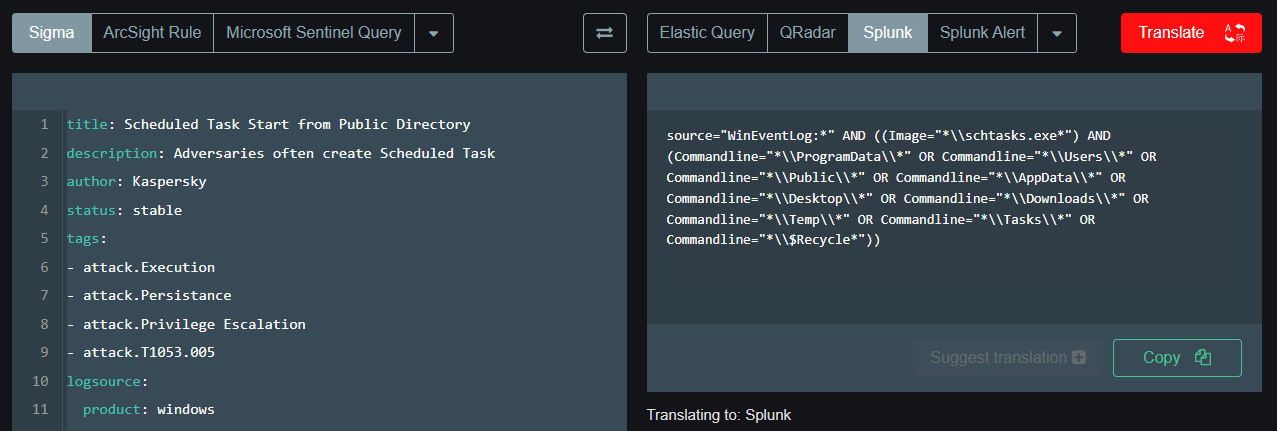

Hay varias formas de trasladar las reglas Sigma a alertas de nuestro SIEM - en mi ejemplo uso Splunk, pero se puede hacer para multitud de plataformas. Por ejemplo podemos usar sigmac.

En este ejemplo voy a usar una herramienta online, que es gratuita, versátil y no necesitamos instalar nada en nuestro equipo: Uncoder.io Vamos en nuestro navegador a esta URL, en la izquierda pegamos nuestra regla de Sigma, a la derecha seleccionamos nuestra plataforma - en mi caso Splunk - y hacemos click en Translate:

Obtenemos una query de Splunk bastante funcional, solo tenemos que adaptarla a nuestro entorno cambiando los índices si fuera necesario y crear un Notable Event en Splunk ES:

source="WinEventLog:*" AND ((Image="*\\schtasks.exe*") AND (Commandline="*\\ProgramData\\*" OR Commandline="*\\Users\\*" OR Commandline="*\\Public\\*" OR Commandline="*\\AppData\\*" OR Commandline="*\\Desktop\\*" OR Commandline="*\\Downloads\\*" OR Commandline="*\\Temp\\*" OR Commandline="*\\Tasks\\*" OR Commandline="*\\$Recycle*"))

Conclusión

Quiero recordar que no es aconsejable basar nuestra estrategia en una sola fuente, por muy fiable que creamos que sea esta. Deberíamos utilizar este método con múltiples fuentes, y entonces si podemos aplicarlo a nuestra red.

Hemos visto como trabajar desde un informe de amenazas público a obtener una nueva regla de detección en nuestra red, todo basado en datos reales y adaptándolo a nuestro entorno para que sea de uso práctico inmediatamente. Este ejemplo es sencillo gracias a la gran calidad del informe proporcionado por los analistas de Kaspersky y nuestro trabajo previo mapeando nuestras capacidades.

El siguiente paso en una estrategia de defensa basada en amenazas sería aplicar mitigaciones a los TTPs detectados, que también vienen incluidas como sugerencias en el informe.

Veremos en un próximo post como utilizar estas mitigaciones propuestas y trasladarlas a otra herramienta de MITRE, D3fend, esto nos ayudará a elegir la mitigación correcta para cada técnica identificada.

Hasta la vista!